Der Name CoinHive ist mindestens seit zwei Monaten in aller Munde. Dieses JavaScript lässt sich mit wenigen Handgriffen in allen möglichen Webseiten einbinden, um die Rechenleistung der Besucher-PCs zu benutzen. Kritisch beäugt wird nicht das Schürfen von Monero (XMR) an sich, sondern die Tatsache, dass die Besucher oftmals nicht mal über den Einsatz ihrer Hardware in Kenntnis gesetzt werden. Diese neue Form der Monetarisierung eröffnet sowohl Hackern als auch Betreibern von Webseiten ganz neue Perspektiven. Ist CoinHive nun ein Fluch oder Segen?

Es fing alles Mitte September 2017 an. Bei Reddit beschwerten sich unzählige Nutzer der Filesharing-Seite The Pirate Bay, dass dort auf manchen Unterseiten der Coinhive JavaScript Miner eingesetzt wurde. Die Betreiber versuchten zu beschwichtigen: Man wolle sich im Idealfall von jeglicher Online-Werbung verabschieden, brauche aber genügend Geld, um die Seite zu betreiben, hieß es als Antwort auf dem hauseigenen Blog.

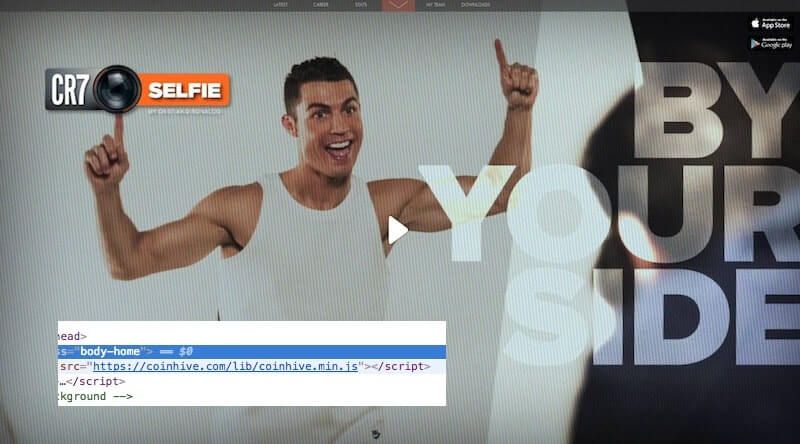

Die CPU der Besucher-PCs lief aber nicht nur dort heiß. Auch die offizielle Webpräsenz des Fußballers Cristiano Ronaldo oder das legale Streaming-Portal Showtime.com vom US-Sender CBS haben die Schürf-Software zwischenzeitlich eingesetzt. Der Werbeblock-Hersteller Adguard rechnet damit, dass schon drei Wochen nach Einführung der neuen Technologie, weltweit monatlich rund 500 Millionen Personen Webseiten besucht haben, wo derartige Scripte eingesetzt wurden. Bei den meisten legalen Anbietern wurde die Schürf-Software nach Bekanntwerden wieder abgeschaltet, bei den illegalen nicht. Am häufigsten betroffen von der neuartigen Schadsoftware sind laut Adguard Streaming-Seiten, Filesharing-Portale, Porno-Seiten und last, but not least News-Magazine.

Die Idee dahinter ist so einfach wie genial. Je häufiger und je länger eine Website besucht wird, umso größer fällt der Ertrag aus. 30 Prozent des geschürften Monero-Wertes behält Coinhive, der Rest geht an die Betreiber der Seiten. Monero (XMR) wird deswegen eingesetzt, weil sich das digitale Schürfen von Bitcoin schon seit längerer Zeit nicht mehr lohnt. Außerdem eignet sich der Cryptonight, der Algorithmus von Monero, perfekt für die Hardware normaler Laptops und Desktop-PCs. Die Rechenleistung von Grafikarten könne man mittels des Browsers nicht direkt in Anspruch nehmen, lassen die Macher von Coinhive in ihren FAQs verlauten. Das ginge, wenn überhaupt, nur mittels der Programmierschnittstelle WebGL. Das wäre aber höllisch kompliziert zu programmieren und der Schürfvorgang wäre viel zu langsam und somit unrentabel.

Besonders interessant sind Webpräsenzen, die zum langen Verweilen einladen. Neben Onlinegames sind das vor allem traditionelle Foren, wo viel diskutiert und gelesen wird. Oder aber Seiten, wo TV-Serien und Kinofilme konsumiert werden können. Nach Berechnungen von TorrentFreak könnte The Pirate Bay nur durch das Schürfen monatlich bis zu 12.000 US-Dollar umsetzen. Vorausgesetzt, man baut das Script auf wirklich allen Seiten des Torrent-Indexers ein und stellt auf die maximale CPU-Belastung der Besucher-CPU. Bei monatlich über 19.32 Millionen Seitenzugriffen käme so eine Menge Geld zusammen. Doch der Dienstleister Cloudflare hat schon reagiert und mehrere Piratenseiten bei sich rausgeworfen, die die Hardware ihrer Besucher unwissentlich in Anspruch genommen haben. Einen Rauswurf bei Cloudflare kann sich kein Online-Pirat leisten, denn ohne den effektiven DDoS-Schutz dieses Anbieters steht man völlig wehrlos da. Außerdem verschleiert Cloudflare den tatsächlichen Standort der Webserver, um sie vor dem Zugriff der Rechteinhaber zu schützen. Doch die hohen Umsatzerwartungen locken, weswegen einige Portale aus dem Graubereich noch immer ihre Schürf-Scripts aktiviert haben.

Was als gute Idee anfing, lockt auch Cyberkriminelle an, sich gänzlich neue Erlösmodelle einfallen zu lassen. Sicherheitsforscher von Trend Micro fanden im Google Play Store bereits mehrere Apps, die mit dieser Schürf-Software versehen waren. Auf der Seite von CoinHive wird zwar explizit davon abgeraten, diesen Code wegen der hohen Akku-Belastung einzusetzen, gemacht wird es trotzdem.

Sicherheitsforscher Troy Mursch aus Las Vegas fand kürzlich eine besonders einfallsreiche Variante heraus. Am Aktionstag zahlreicher Online-Shops, dem Black Friday, wurde das Script in der Shop-Erweiterung LiveHelpNow versteckt. Dieser Live-Chat mit Hilfe-Funktion für E-Commerce- Anbieter wird nach Medienangaben auf über 1.500 Webseiten eingesetzt. So auch beim britischen Produzenten Herring Shoes, dem US-Boxausrüster Everlast und Micron Technology, dem Hersteller von Flash-Speichern der Marke Crucial. Die Cyberkriminellen nutzten zudem den staatlichen Feiertag am 23. November in den USA aus, in der Hoffnung, dass die meisten Administratoren die Fremdeinwirkung erst viele Stunden später feststellen würden. Bislang ist nicht geklärt, wie es dazu kommen konnte, dass LiveHelpNow zum Schürfen von Monero missbraucht wurde.

Um nur ein weiteres Beispiel für unerlaubtes Schürfen zu nennen, wurden im Sommer 2017 diverse Windows-PCs mit einem Trojaner infiziert, der auf Basis der NSA-Backdoor DOUBLEPULSAR funktionierte. Nach der Übernahme der PCs, die mit 32- und 64-Bit-Versionen von Windows liefen, prüfte die Schadsoftware zunächst, ob für die Berechnungen im Hintergrund auch genügend Ressourcen zur Verfügung standen. Bei zu langsamer CPU, wurde der Trojaner nicht installiert.

Und auch die Macher von Coinhive selbst scheinen jegliche Verantwortung von sich zu weisen. Gegenüber dem P2P-Blog Torrentfreak gab ein Sprecher bekannt, man stelle lediglich die Server und das eigene Script zur Verfügung. Die Betreiber von Coinhive sehen es nicht als ihre Verantwortung an zu überprüfen, wo ihre Kunden herkommen und ob deren Webseiten dem gültigen Recht entsprechen. Ihnen stünden gar nicht die technischen Ressourcen zur Verfügung, dies zu tun. Diese eher progressive Einstellung haben manche Hacker offenbar als Einladung missverstanden.

AdBlocker erschweren das neue Geschäftsmodell

Ausgerechnet auf solchen Webseiten, wo sehr viel über technische Themen berichtet wird, ist der Anteil der Nutzer von Werbeblockern extrem hoch. Betreiber techniklastiger Seiten haben sich in der Vergangenheit schon häufiger über Verluste von bis zu 60 Prozent beschwert, weil mindestens die Hälfte ihrer Besucher einen Adblocker eingesetzt haben. Wird den Besuchern die Werbung nicht angezeigt, entfällt natürlich die Bezahlung der Banner. Das gleiche gilt auch für alle Schürf-Scripte, weil der Einsatz von JavaScript von Adblock Plus & Co. grundsätzlich unterbunden wird, um die lästige Werbung auf Null zu reduzieren. Bei Giorgio Maones Plug-in NoScript steht zwar die Sicherheit der Surfer im Fokus. Doch auch NoScript blockiert das Mining komplett. Wer selbst die Kontrolle haben will: Für den Browser Google Chrome steht sowohl ein Miner Detector als auch mehrere Crypto Miner Blocker zur Verfügung. Mehrere Blocker gibt es auch für Mozillas Firefox.

Fazit

Ähnlich wie ein Messer, ist auch der Miner ein zweischneidiges Schwert. Man kann damit sowohl viel Gutes als auch Schlechtes tun. Für die Aufrechterhaltung größerer Blogs oder Foren dürfte diese neuartige Form der Unterstützung der Community künftig eine gewisse Rolle spielen. Man muss es ja nicht, wie Cristiano Ronaldo, übertreiben und die CPU-Auslastung auf das Maximum stellen, weniger tut es auch. Und spätestens seit der Veröffentlichung gleich mehrerer WordPress Plug-ins kann jeder Webmaster auch ohne Programmierkenntnisse beim Schürfen mitmischen. Sofern die Besucher über diesen Schritt in Kenntnis gesetzt werden und es wahlweise abstellen können, spricht ja auch grundsätzlich nichts dagegen.